介绍

谷歌云平台(GCP)中的VPC网络是什么?

虚拟私有云(VPC)网络是物理网络的虚拟版本,在谷歌的生产网络中实现。虚拟私有云(VPC)为计算引擎虚拟机(VM)实例、Google Kubernetes引擎(GKE)集群和应用引擎灵活环境提供联网功能。VPC为您的基于云的资源和服务提供网络。

专有网络提供以下功能:

- 为您的计算引擎虚拟机(VM)实例提供连接,包括Google Kubernetes引擎(GKE)群集、App Engine flexible environment实例以及其他基于计算引擎虚拟机构建的Google云产品

- 提供用于内部HTTP负载平衡的本机内部TCP/UDP负载平衡和代理系统

- 使用云VPN隧道和云互连附件连接到本地网络

- 将流量从Google云外部负载均衡器分配到后端

GCP VPC的重要特性

根据谷歌文档,GCP专有网络的一些重要属性如下所示,这些是管理专有网络部分的谷歌云管理员的重要注意事项。

- VPC网络,包括其相关的路由和防火墙规则,都是全球资源。它们不与任何特定区域或地带相关联

- 子网是区域资源。每个子网定义一系列IP地址

- 进出实例的流量可以通过网络防火墙规则进行控制。规则在虚拟机本身上实现,因此流量只能在离开或到达虚拟机时进行控制和记录

- 根据适用的网络防火墙规则,VPC网络中的资源可以通过使用内部IPv4地址相互通信

- 具有内部IP地址的实例可以与Google API和服务通信

- 可以使用身份和访问管理(IAM)角色来保护网络管理

- 组织可以使用共享专有网络在公共主机项目中保持专有网络网络。来自同一组织中其他项目的授权IAM成员可以创建使用共享专有网络子网的资源

- VPC网络可以通过VPC网络对等连接到不同项目或组织中的其他VPC网络

- 通过使用云VPN或云互连,VPC网络可以在混合环境中安全连接

- VPC网络支持GRE流量,包括云VPN和云互联上的流量。VPC网络不支持GRE用于云NAT或用于负载平衡和协议转发的转发规则。对GRE的支持允许您从internet(外部IP地址)和云VPN或云终止VM上的GRE流量

- 互连(内部IP地址)。然后,可以将解除封装的流量转发到可到达的目的地。GRE使您能够使用安全访问服务边缘(SASE)和SD-WAN等服务

- VPC网络支持IPv4单播地址。VPC网络在某些地区还支持外部IPv6单播地址。VPC网络不支持网络内的广播或多播地址

在本博客中,我们将描述在GCP控制台中创建VPC所涉及的步骤。

在GCP控制台中创建VPC网络

使用URL使用有效凭证登录到GCP控制台https://console.cloud.google.com/

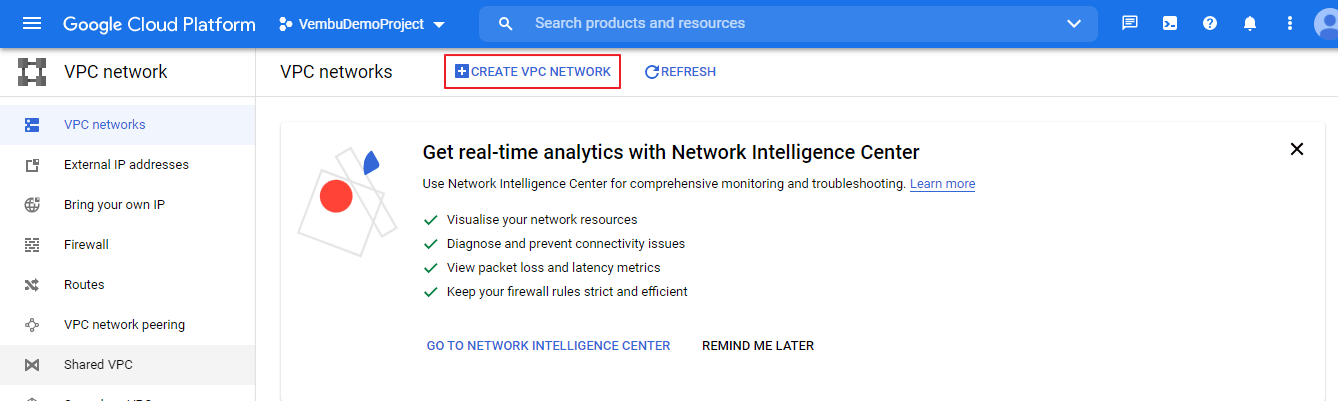

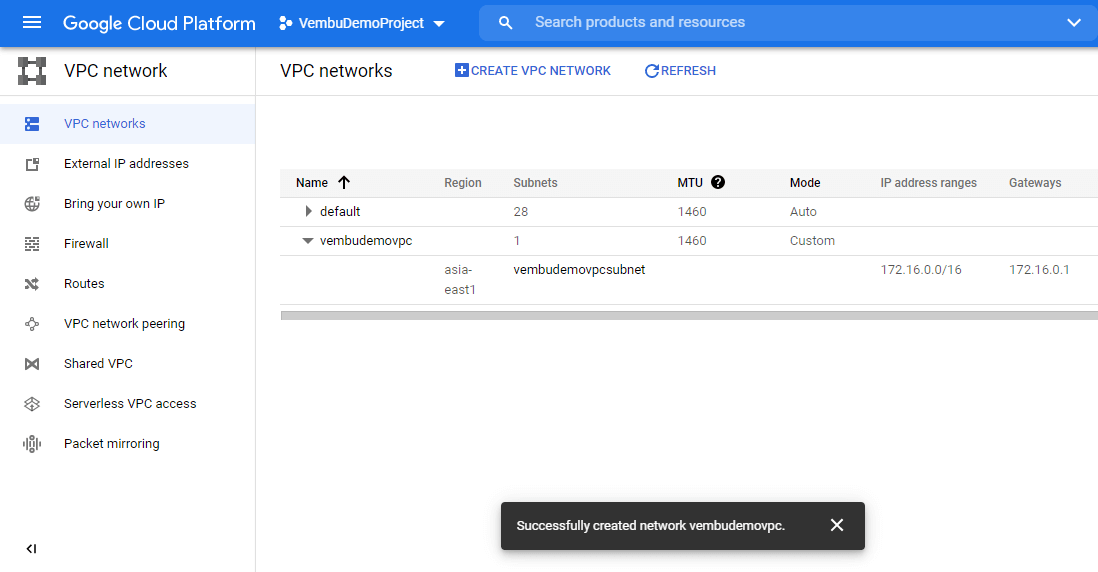

选择您在帐户下创建的所需项目。从左侧可用菜单中选择“VPC网络”,然后单击页面顶部的“创建VPC网络”。下面的屏幕截图显示了此步骤。

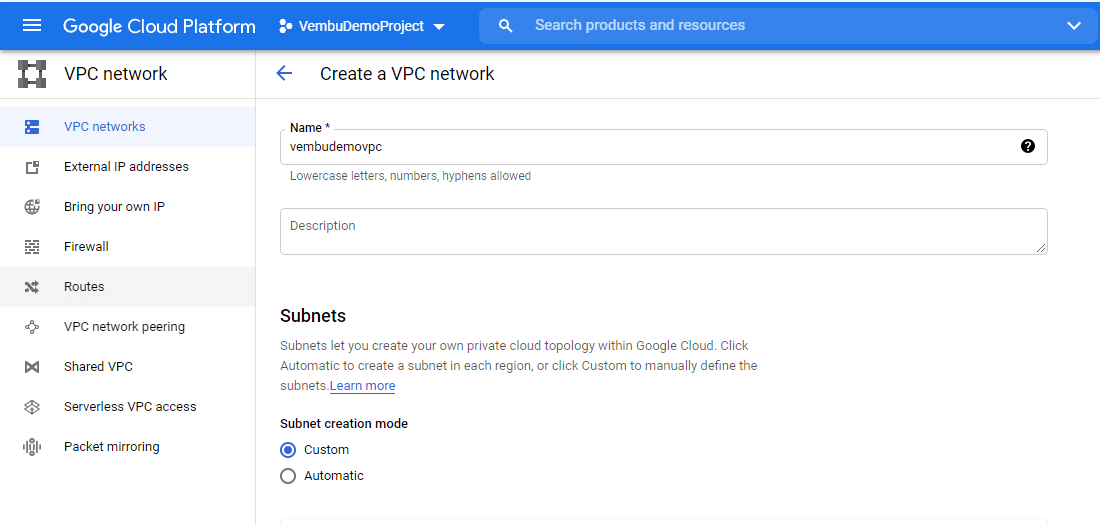

点击“创建专有网络”按钮后,将打开一个新窗口,第一步是,用户应提供专有网络的名称。然后选择子网创建模式“自定义”或“自动”。子网允许您在Google cloud中创建自己的私有云拓扑。单击“自动”在每个区域中创建子网,或单击“自定义”手动定义子网。这里我们选择选项“自定义”,并因此打开一个新的编辑子网选项以手动提供详细信息。下面的屏幕截图显示了此步骤。

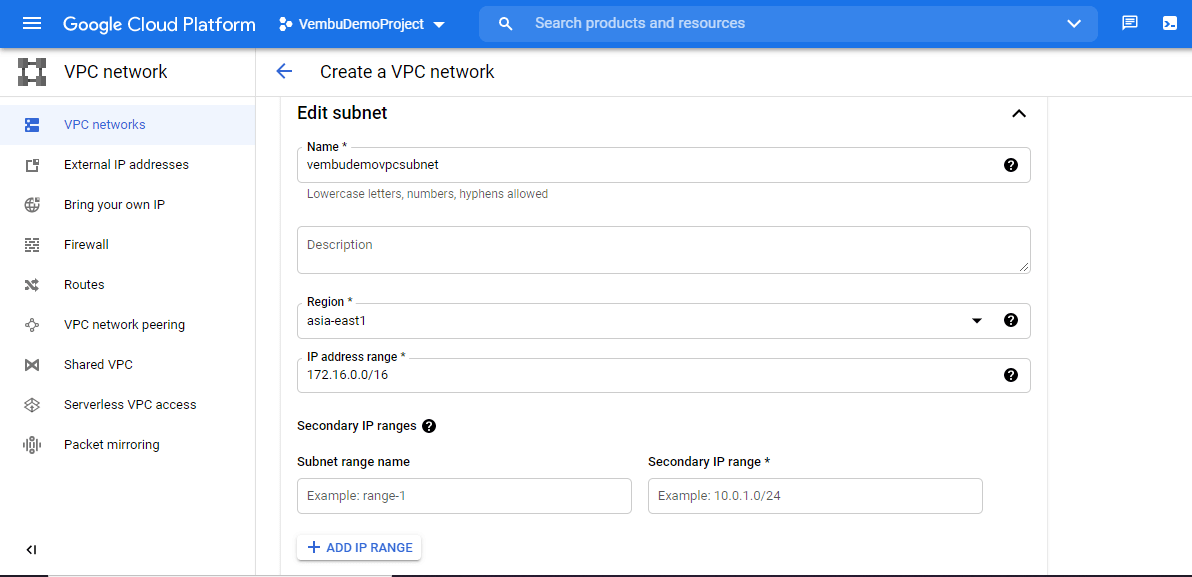

在编辑子网部分时,

提供子网的名称,选择要使用此VPC的区域。您可以从可用列表中选择区域。最后提供子网的IP网络范围。如果需要,您还可以提供辅助IP范围。子网可以具有辅助CIDR范围,可以从中分配VM的辅助IP范围。为辅助子网提供子网范围名称和CIDR范围。单击添加“IP范围”以包括这些CIDR IP地址范围。在我们的示例中,我们选择了“asia-east1”区域和IP地址范围“172.16.0.0/16”,如下图所示。

附加设置

Private Google Access–设置此子网中的虚拟机是否可以在不分配外部IP地址的情况下访问Google服务。您可以设置开/关,默认选项为关

流量日志–打开VPC流量日志不会影响性能,但某些系统会生成大量日志,这会增加云日志记录的成本。您可以设置开/关,默认选项为关

单击“完成”以完成此子网添加设置。

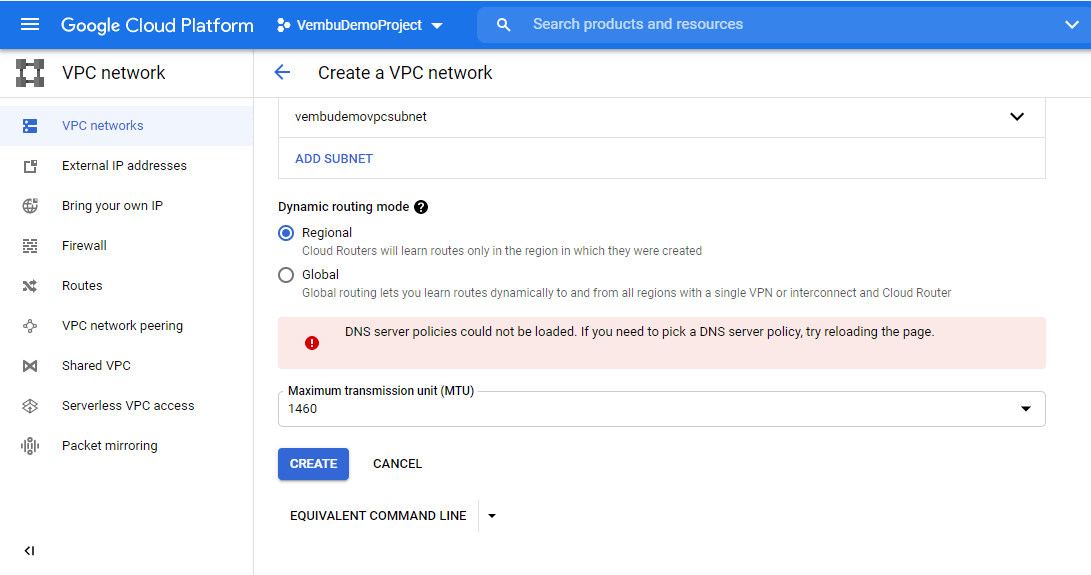

动态路由模式–全局动态路由允许在使用云路由器时向您的本地路由器和区域播发所有子网,而不考虑区域。使用全局路由,您只需要一个带云路由器的VPN,就可以动态了解网络上所有GCP区域之间的路由。它有两种选择:区域和全球

区域-云路由器将仅在创建它们的区域中学习路由

全局–全局路由器允许您使用单个VPN或互连和云路由器动态学习与所有区域的通信。默认情况下,将选择“区域”选项。

最大传输单元–最大传输单元(MTU)是最大的数据包或帧大小,以八位字节(八位字节)为单位,可在基于数据包或帧的网络(如互联网)中发送。可用选项包括1460或1500 MTU。此处选择1460 MTU。下面的屏幕截图显示了这些设置。

单击“创建”按钮,完成设置,然后可以继续在所述区域中创建新的专有网络。经过一段短时间后,将创建指定的专有网络并可用于操作。下图显示了VPC网络列表中新创建的VPC。

为新创建的VPC网络设置新的防火墙规则

通常,新创建的VPC网络使用GCP防火墙服务提供的默认防火墙规则。但您可以根据自己的要求设计自己的防火墙规则,并将这些规则与专有网络相关联。在防火墙创建过程中,您可以选择新创建的VPC,以便监视和控制使用VPC的任何资源的传入和传出流量。

使用有效凭据登录到GCP控制台,并选择创建VPC网络的项目。

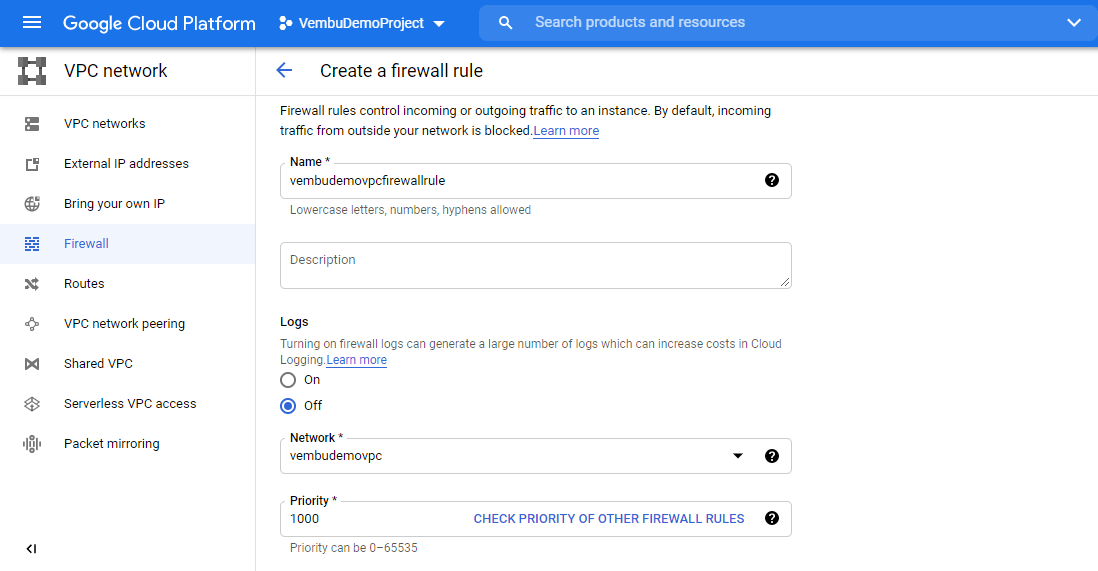

单击左侧主菜单上的防火墙→ 单击页面顶部的“创建防火墙规则”,这将打开一个新选项卡向导,用于创建新的防火墙规则配置。

在本配置部分中,将要求您提供防火墙规则的名称(在本例中,名称为vembudemovpcfirewallrule)。

接下来,您可以打开或关闭新创建规则的防火墙日志。默认情况下,它将处于关闭状态。打开防火墙日志会生成大量日志,这会增加云日志记录的成本。

接下来,在“网络”下,选择您新创建的专有网络(在本例中,新创建的专有网络名称为vembudemovpc)

接下来,Priority提供一个介于0和65535之间的值。默认值为1000。下面的屏幕截图显示了这些详细信息。

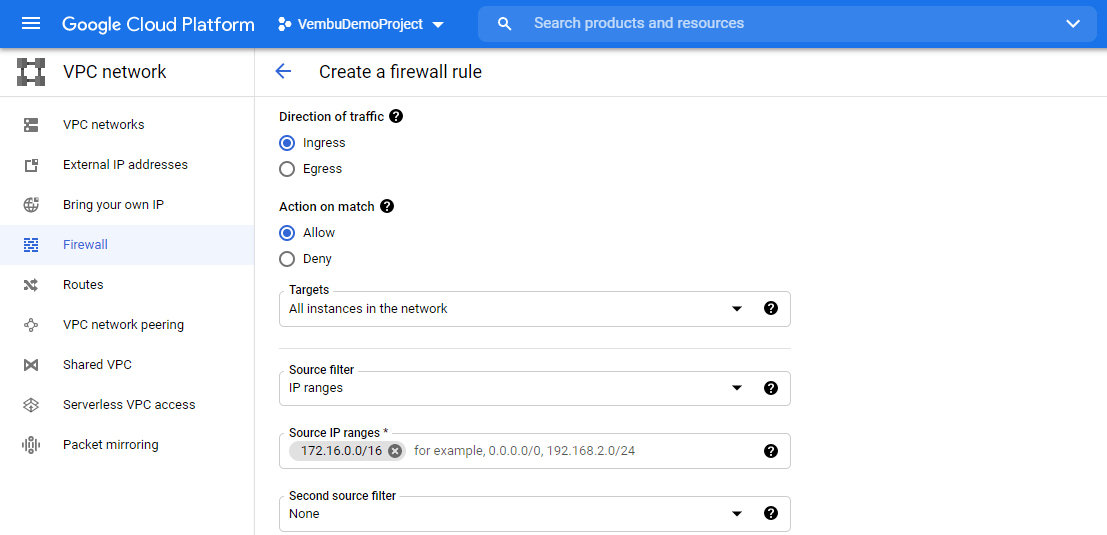

接下来,选择防火墙流量的方向,入口或出口。入口应用于传入流量,出口应用于传出流量。这里我们为传入流量定义一个规则,因此选择入口选项。

匹配时的操作–在此,您可以根据从列表中选择的目标选项选择操作允许或拒绝。“网络中的所有实例”选项影响所有防火墙规则,并且仅适用于虚拟网络中的这些实例。

Source filter–设置筛选器以将规则应用于特定的流量源。您可以选择IP范围、源标记或服务帐户。在这里,我们选择了IP范围,并可以用CIDR表示法提供IP范围

第二个源过滤器–此设置是可选的,如果需要,您可以设置其他过滤器。下面的屏幕截图显示了这些详细信息。

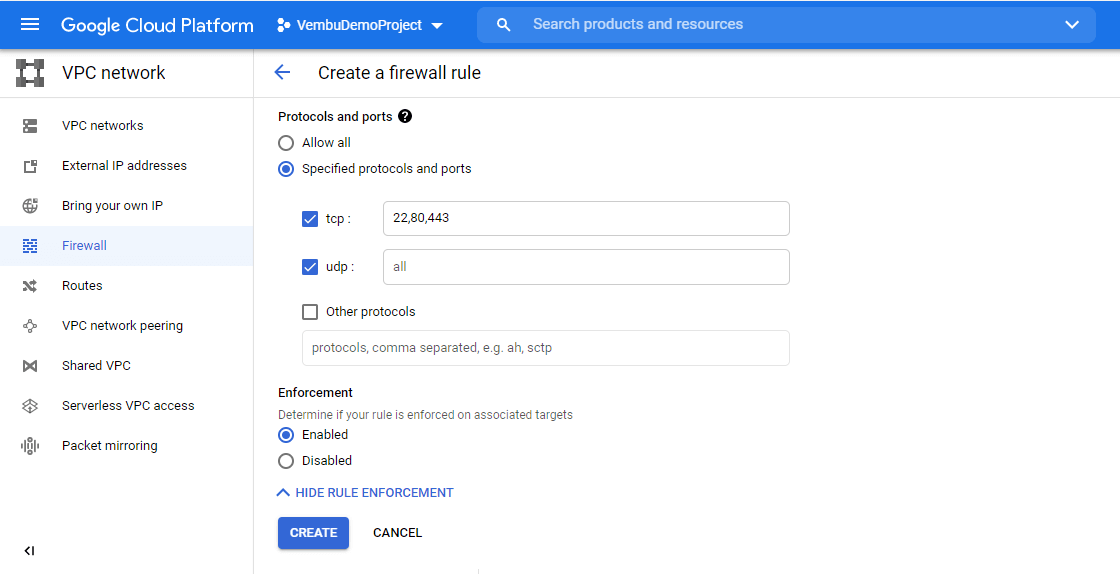

协议和端口–流量规则仅适用于这些协议和端口。您可以选择允许所有或指定的协议和端口。如果选择指定的协议和端口,则可以指定端口号端口名,如ssh、HTTPS等。

强制执行–确定您的规则是否在关联目标上强制执行。您可以启用或禁用此选项。默认情况下,强制执行选项处于启用状态,因此在创建规则后,强制执行立即发生。

最后,配置所有设置,并单击Create按钮创建规则。下面的屏幕截图显示了这些设置。

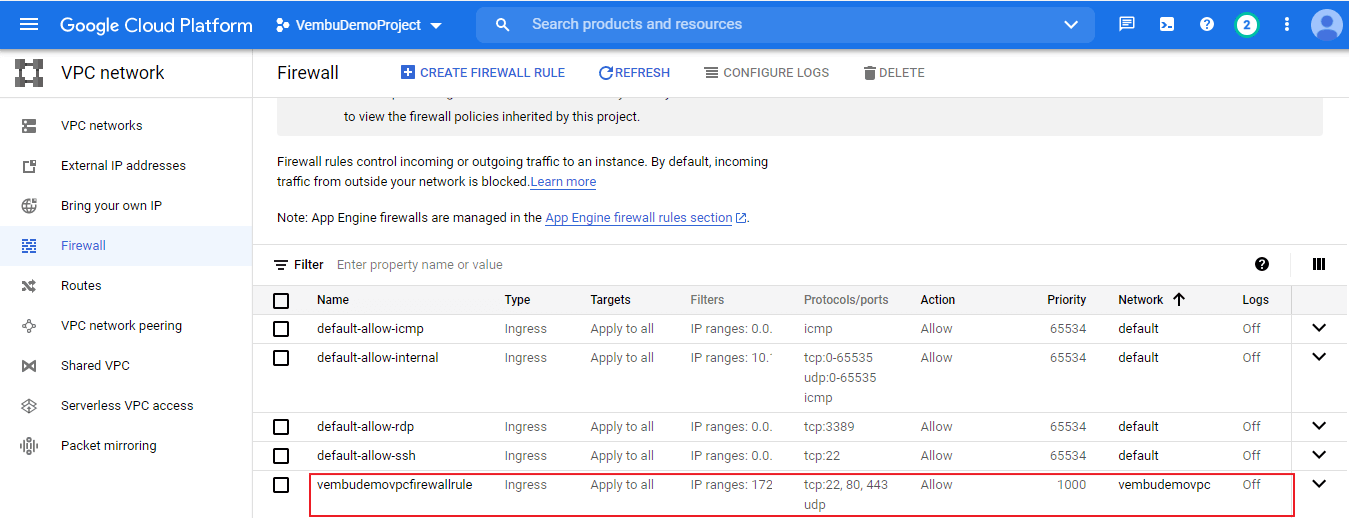

现在,将创建一个新的防火墙规则,可供选择以在指定区域的任何资源上使用。创建的新规则显示在下面屏幕截图的红色框中。

结论:

GCP VCP在资源之间以及与internet的通信中发挥着重要作用。您可以在GCP上列出任何资源,VCP的良好配置是至关重要的一部分,这是在GCP上创建任何VM的第一步。使用VPN,您可以通过IPsec安全地将现有网络连接到VPC网络。使用VPC对等概念,您可以跨相同或不同的组织配置专用通信,而不会出现带宽瓶颈或单点故障。使用共享VPC,您可以将VPC网络配置为跨组织中的多个项目共享。连接路由和关联的防火墙是集中管理的。您的开发人员有自己的项目,有单独的计费和配额,而他们只是连接到一个共享的专用网络,在那里他们可以进行通信。